Seguridad Informática

Términos y Condiciones del Uso de Medios Electrónicos

La protección y confidencialidad de tu información es importante. Por eso, además de cumplir con los más altos estándares enseguridad informática, te asesoramos sobre cómo proteger tu información.

Tomar en cuenta estos simples consejos de uso de equipo de cómputo y navegación en Internet te protegen contra ataques, virus informáticos y/o robo de información.

Recuerda que Seguros SURA no solicita información confidencial a través de correo electrónico.

Consejos de seguridad

Contraseñas

Una contraseña es una serie confidencial de caracteres cuya finalidad es confirmar la identidad del usuario y para permitirle acceder a un sistema, archivos o aplicaciones.

Por tu seguridad, te recomendamos:

• Incluir al menos 8 caracteres.

• Utilizar letras minúsculas, mayúsculas, números y caracteres especiales, como #$%&*+.

• Cambiarla periódicamente (al menos unas 2 veces al año).

• Evita compartirlas, escribirlas en notas que puedan perderse y que tengan alguna relación evidente contigo (nombre de mascotas, personas, pasatiempos, etc.)

Uso de equipos de cómputo

Para disminuir el riesgo de ser víctimas de fraudes electrónicos, te recomendamos:

• Utilizar un programa informático para encriptar el disco duro del equipo.

• Evita hacer transacciones financieras en equipos de cómputo públicos.

• Lee cuidadosamente las instrucciones en un sitios web de bancos, empresas de servicios, etc.

• Escribir manualmente en el navegador la dirección del sitio al que deseas ingresar. No utilices ligas proporcionadas en correos electrónicos.

Uso de correo electrónico

Ten cuidado al abrir los correos que recibes. Te recomendamos:

• Sólo abrir correos provenientes de remitentes conocidos.

• Eliminar los correos que contengan archivos adjuntos si desconoces quién los envió.

Uso de software gratuito de procedencia desconocida (Freeware – Shareware)

Este tipo de software facilitan actividades, pero debes ser cuidadoso. Te recomendamos:

• Evitar instalar software gratuitos de fuentes desconocidas.

• Hacer caso omiso de las mejoras o actualizaciones de software ajenas a las empresas que lo desarrollaron.

Información

Tu información es invaluable. Para protegerla te recomendamos:

• Protegerla con herramientas informáticas comerciales creadas para este fin.

• Respaldarla frecuentemente en CDs, DVDs, USBs u otros dispositivos y mantenerlos seguros.

• Encriptarla.

• Evitar dar (información a desconocidos (por cualquier medio).

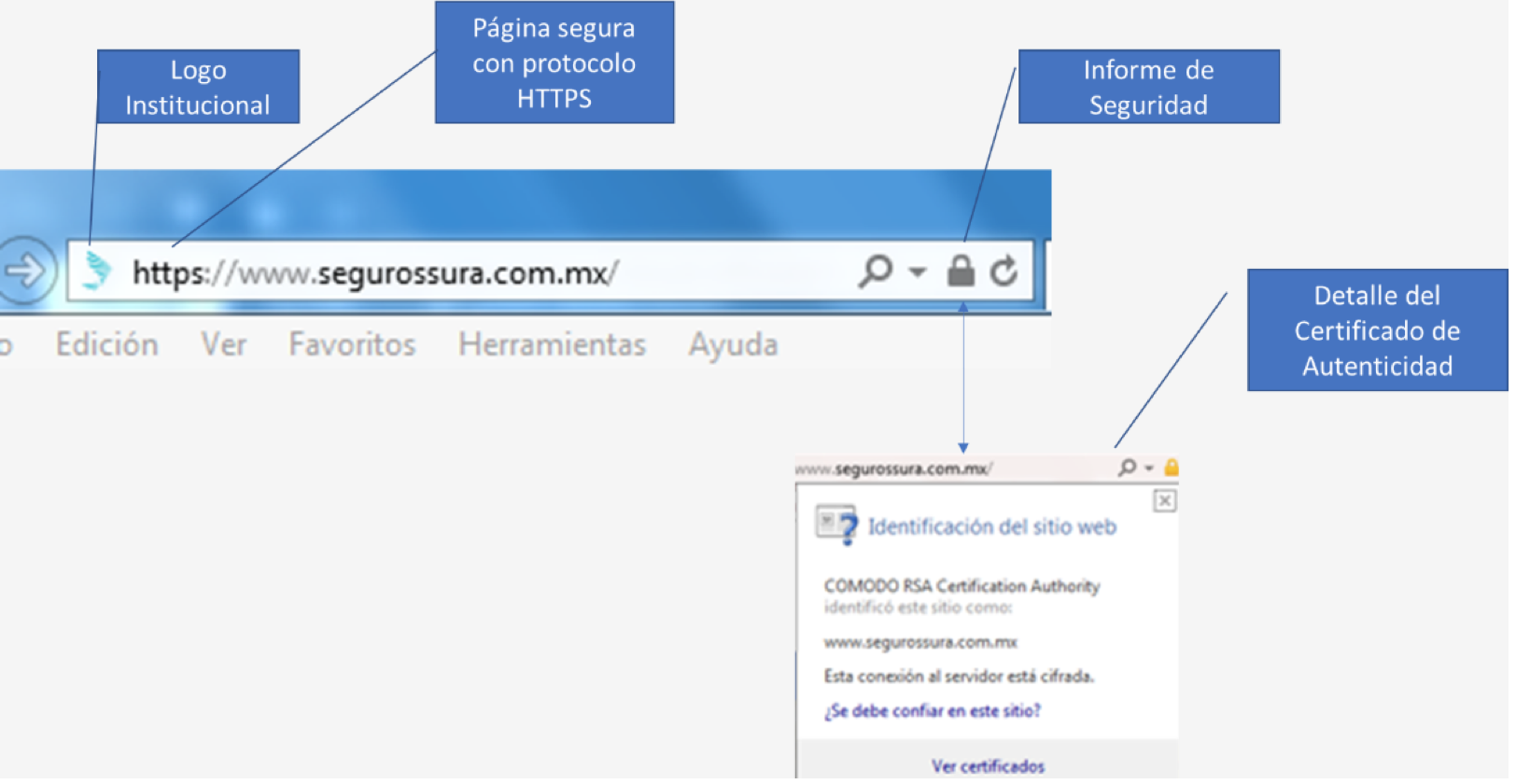

¿Cómo saber si es un sitio web seguro?

Para identificar que un sitio web es seguro y legítimo, verifica que:

• El URL empiece con “**https”,** en lugar de “http”.

• Esté el ícono del candado antes del URL, es el certificado de seguridad del sitio.

Actualización equipos de cómputo

Es importante que realices todas las actualizaciones de seguridad que requiere el sistema operativo de tu equipo, verifica las actualizaciones en las página del fabricante.

Además, tu equipo debe tener instaladas y actualizadas herramientas antispyware y antivirus para prevenir virus informáticos. Entre los más conocidos están:

• Kaspersky Labs

• McAfee

• Panda

• Symantec

• Trend Micro

NOTA: la lista de los productos mencionados no debe ser considerada como las recomendaciones que hace Seguros SURA.

Firewall

Es conveniente que instales en tu equipo un firewall personal para protegerlo y mantenerlo seguro. Existen distintas marcas comerciales, algunos ejemplos son:

• Black ICE Defender

• McAfee Personal Firewall

• Norton Personal Firewall

• Zone Alarm

• Firewall de Windows (incluido en el sistema operativo Windows)

Mantén actualizado el software para que trabaje correctamente.

NOTA: la lista de los productos mencionados no debe ser considerada como las recomendaciones que hace Seguros SURA.

AntiPhishing

El término phishing se utiliza para describir el acto en el que estafadores cibernéticos asumen la identidad de una organización o sitio web legítimo, por medio de correos electrónicos o sitios web falsificados, para “pescar” (“fish”, en inglés) la identidad de los usuarios de Internet.

Su objetivo es convencer a los usuarios a compartir sus nombres de usuario, contraseñas e información financiera personal para utilizarla con fines ilícitos y fraudulentos.

Claves para detectar phishing:

• Correo electrónico

• Pide información que normalmente no se solicitaría por este medio y recurre a explicaciones improbables. Algunos ejemplos son: “Necesitamos actualizar nuestra información. Lamentablemente la base de datos ha sido dañada…”, o bien “La legislación reciente dice que necesitamos esta información….”.

• Aunque resulta familiar, el tipo de texto no contiene la estructura típica de la organización o contiene errores gramaticales y ortográficos.

• Recuerda que una organización formal jamás te pedirá información sensible por un medio tan informal y directo.

• Sitios web

• Un análisis detenido de un sitio web puede evidenciar excusas y solicitudes de información poco

• La presentación general es de mala calidad.

• Contiene inconsistencias en cuanto a la presentación de la marca, es decir: variaciones en los colores de los logotipos, errores de ortografía.

Preguntas Frecuentes

¿Qué es la suplantación de identidad (phishing)?

Es un método en el que engañan a usuarios de internet para que brinden información personal o financiera en línea. Los suplantadores de identidad utilizan sitios web falsos o mensajes de correo electrónico engañosos, que simulan ser negocios y marcas de confianza para robar información identificable personalmente como nombres de usuario, contraseñas, números de tarjetas de crédito y números de seguridad social.

¿Qué puedo hacer para evitar ser víctima de suplantación de identidad en línea (phishing)?

Cuida tu información personal. No hagas clic en los vínculos en mensajes instantáneos o correos electrónicos. Visita sólo los sitios web que proporcionan directivas de privacidad o información sobre cómo protegen tu información personal.

¿Qué hago si descubro que fui víctima de un fraude o creo que ingresé información personal o financiera en un sitio web falso?

Identifica el tipo de incidente, para recurrir a la instancia adecuada y cambia las contraseñas y/o PIN de todas tus cuentas en línea.

No sigas los vínculos de mensajes de correo electrónico fraudulentos.

Glosario

Antivirus: Aplicación o grupo de aplicaciones dedicadas a la prevención, búsqueda, detección y borrado de programas malignos en sistemas informáticos.

Contraseña: También conocido como password, es un conjunto finito de caracteres limitados que forman una palabra secreta que sirve a uno o más usuarios para acceder a un determinado recurso.

Encriptación/Cifrado: Es un proceso para convertir la información a un formato más seguro. En otras palabras, los datos que están en un formato claro, o sea entendible, se convierten mediante un proceso matemático a un formato encriptado o codificado, o sea ininteligible. Una vez que llegan a su destino, se decodifican para poder ser legibles de nuevo, se desencriptan.

Firewall: Anti – intrusos, Muro de fuego, es una aplicación o herramienta que funciona como sistema de defensa, que evita cualquier tipo de acceso a un determinado sistema informático y suele usarse para la protección de una computadora que está conectada a una red o a Internet.

Fraude Electrónico: Actividad fraudulenta que utiliza técnicas de informática como Phishing, Pharming, Spoofing, etc.; todas ellas utilizadas para hacer alusión al acto de suplantar o sustituir una identidad legal por una ficticia por medio de engaños para obtener información confidencial de personas o empresas.

Freeware – Shareware: Freeware es un programa completamente gratis, normalmente los autores únicamente piden que no sea distribuido como propio o revendido. Shareware es un software que está disponible gratis, usualmente por un tiempo limitado o con funcionalidad limitada.

http – https: El protocolo de transferencia de hipertexto (HTTP, HyperText Transfer Protocol) es el protocolo usado en cada transacción de la Web (WWW). El protocolo HTTPS es la versión segura del protocolo http; utiliza un cifrado basado en las Secure Socket Layers (SSL) para crear un canal cifrado (cuyo nivel de cifrado depende del servidor remoto y del navegador utilizado por el cliente) más apropiado para el tráfico de información sensible que el protocolo HTTP.

Información Confidencial: Es toda aquella información que tiene que ver con nosotros de manera personal (cuentas de banco, claves de acceso a un sistema o algún sitio web, etc.) o de nuestro trabajo y que tenemos conocimiento (nombre de clientes, nuevos productos para venta, etc.), y que si se llega a difundir dicha información traería consigo graves problemas (robo de dinero por un sitio web como un banco, fraude sobre una persona, actos ilícitos, etc.) tanto personales como laborales e incluso legales.

Seguridad Informática: Consiste en asegurar que los recursos de un sistema de información (material informático o programas) en un equipo de cómputo de una organización o persona sean utilizados de la manera que se decidió y que la información que se considera importante no sea fácil de acceder por una persona ajena a ella.

Spyware: espía o Antispy, es un tipo de aplicación que se encarga de buscar, detectar y eliminar spywares o espías en los sistemas informáticos de un equipo de cómputo.

Transacción Financiera: Para este caso en particular, se entiende por transacción financiera como toda operación de retiro de recursos económicos con tarjeta débito, con tarjeta de crédito o mediante cualquier otra modalidad que implique la disposición de recursos económicos de cuentas bancarias.

URL: Significa Uniform Resource Locator, es decir, localizador uniforme de recurso. Es una secuencia de caracteres, de acuerdo a un formato estándar, que se usa para nombrar recursos, como documentos e imágenes en Internet, por su localización.

Virus Informático: Es un pequeño software que (al igual que un virus biológico) infecta a una computadora y se propaga en ella con diversos propósitos como daño, robo de información, molestia, etc. y por lo general intenta pasar desapercibido por el usuario el mayor tiempo posible.